El protocolo de consenso es la base sobre la cual se construye cualquier criptomoneda. Sin él, no habría forma de prevenir fraudes, asegurar la continuidad del servicio ni mantener la integridad de un sistema distribuido y descentralizado. Comprender su funcionamiento e importancia es el primer paso para adentrarse en el diseño y análisis de nuevas cadenas de bloques.

1 ¿Qué es el protocolo de consenso y por qué es importante en la blockchain?

Un protocolo de consenso es el conjunto de reglas y procedimientos criptográficos que permiten a una red de nodos descentralizados acordar de forma unánime el estado de un libro de contabilidad distribuido.

La función principal de un protocolo de consenso es garantizar que todos los participantes, sin necesidad de confiar entre sí o en una autoridad central, mantengan una visión coherente y única de la historia de transacciones.

Esta capacidad de mantener coherencia sin confianza entre los participantes es precisamente lo que se conoce como consenso distribuido, y es la base técnica que permite el funcionamiento de las criptomonedas.

Sin consenso, no hay blockchain

Sin un protocolo de consenso, las criptomonedas no podrían funcionar de manera confiable. Estos protocolos garantizan la integridad y confiabilidad de las transacciones, que no se puedan falsificar ni manipular, y que todos los nodos de la red mantengan una copia idéntica del registro.

2 Centralización y doble gasto: los problemas que Bitcoin resolvió

Mucho antes de que Satoshi Nakamoto publicara el whitepaper de Bitcoin en 2008, una comunidad de investigadores y entusiastas conocida como los cyherpunks y criptógrafos de renombre, ya trabajaban en resolver un reto: crear dinero digital seguro y sin intermediarios.

Sin embargo, todos tropezaban con obstáculos insalvables. Por un lado, la centralización, que obligaba a confiar en un servidor o autoridad única para registrar y validar transacciones, volviendo el sistema vulnerable a censura, fallos técnicos o manipulación.

Por otro, el doble gasto, que es la posibilidad de gastar el mismo activo digital más de una vez, aprovechando que los archivos digitales pueden copiarse sin pérdida de valor.

Una mirada al pasado

En los años 80 y 90, figuras como David Chaum (con DigiCash), Adam Back (creador de Hashcash) y Wei Dai (proponente de b-money) experimentaron con sistemas criptográficos para autenticar transacciones y limitar la emisión de monedas digitales.

Bitcoin abordó estos problemas de forma particular y no genérica. En lugar de depender de una entidad confiable, combinó en el Protocolo de Consenso Distribuido (DCP) la Prueba de Trabajo (PoW) para lograr un sistema descentralizado, abierto y resistente a la manipulación.

El PoW asegura que solo quien invierte recursos reales (energía y cómputo) para resolver un acertijo hash puede proponer un bloque. Mientras, el DCP establece las reglas que todos los nodos siguen para validar transacciones y acordar un único historial compartido. Juntos conforman el protocolo de consenso de Bitcoin.

Esta integración, única en Bitcoin, no solo evita el doble gasto sin necesidad de un intermediario central, sino que también garantiza que la red se mantenga segura y descentralizada, incluso con participantes anónimos y geográficamente dispersos.

3 ¿Cómo funciona el consenso en Bitcoin: Proof of Work?

En Bitcoin, el consenso se articula combinando dos elementos estrechamente interrelacionadas: el protocolo de consenso y la Prueba de Trabajo (PoW). Este proceso es único y particular porque ofrece descentralización real en una red abierta sin identidades, mediante la convergencia de criptografía simple y economía de incentivos.

Bitcoin no solo introdujo una moneda digital, sino también un sistema de consenso pionero que resuelve uno de los problemas más complejos en redes distribuidas: lograr acuerdo sin necesidad de confianza entre las partes. Este protocolo fue diseñado para operar en un entorno donde los nodos pueden actuar de forma maliciosa y donde no existe una autoridad central que verifique transacciones.

Un diseño único para una red sin confianza

A diferencia de otros sistemas anteriores, Bitcoin no necesita que los participantes tengan identidades verificadas ni que estén en una “lista aprobada” para participar. En vez de eso, se apoya en incentivos económicos y en pruebas matemáticas que usan energía y poder de cómputo como forma de proteger la red.

Este modelo se conoce como Consenso de Nakamoto y fue una innovación radical frente a los algoritmos clásicos de consenso tolerantes a fallos bizantinos, que requerían participantes identificados y canales seguros de comunicación.

En Bitcoin, cualquier persona puede ayudar a mantener la red sin pedir permiso. Esto es posible gracias a un mecanismo que coordina a miles de nodos anónimos para validar transacciones y acordar una única versión de la cadena: el algoritmo de consenso de Bitcoin.

De manera simplificada, este algoritmo funciona así:

- Las nuevas transacciones se transmiten a todos los nodos.

- Cada nodo agrupa las transacciones recientes en un bloque candidato.

- En cada ronda, un nodo obtiene —mediante prueba de trabajo— el derecho a proponer su bloque.

- Los demás nodos aceptan ese bloque solo si todas las transacciones son válidas (no gastadas y con firmas correctas).

- La aceptación se confirma cuando los nodos incluyen el hash de ese bloque en el siguiente que crean.

El desafío central es lograr que un grupo abierto y anónimo de nodos llegue a un acuerdo sobre qué transacciones son legítimas y cuál es la “historia oficial” de la blockchain. La solución combina dos capas: un protocolo de consenso, que define reglas de validación, orden de bloques y resolución de bifurcaciones y la Prueba de Trabajo, que descentraliza la elección del proponente mediante un concurso de esfuerzo computacional resistente a ataques Sybil.

El desafío matemático de la PoW

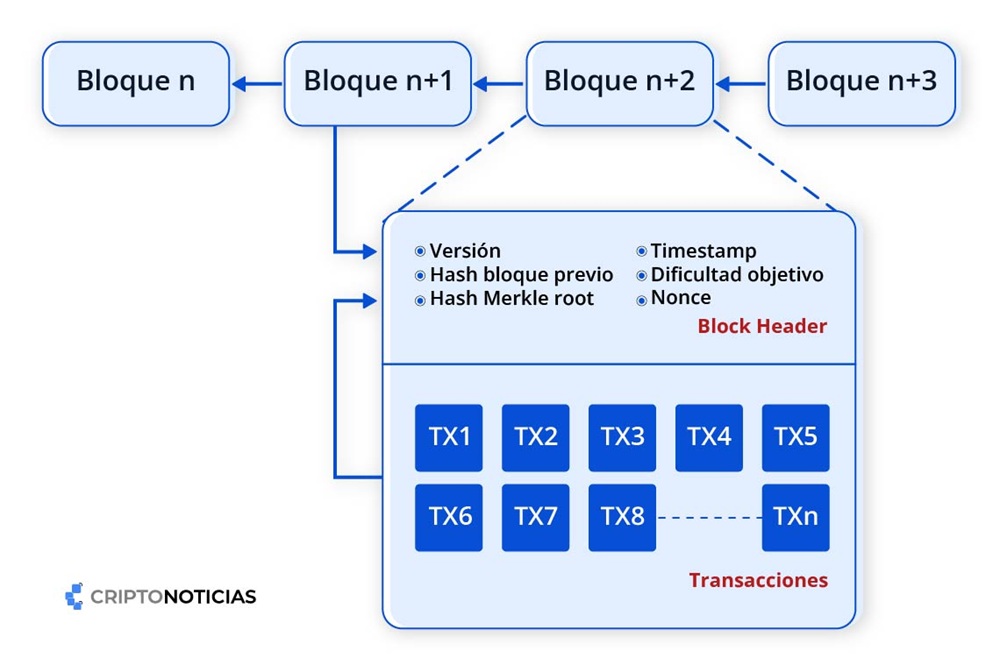

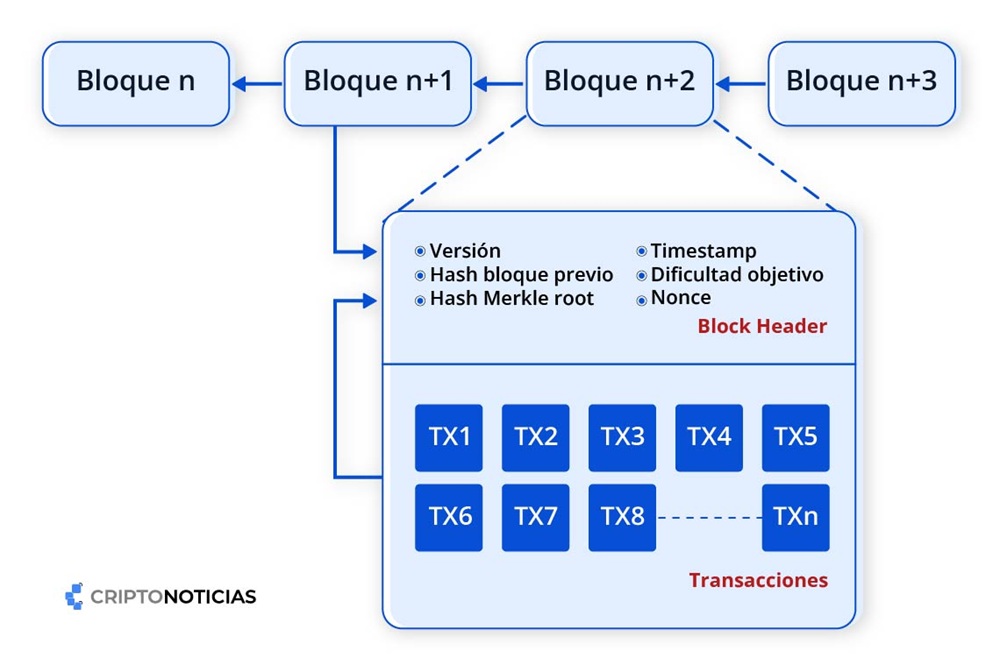

En la práctica, este proceso funciona solucionando un acertijo matemático. Los mineros arman un encabezado de bloque con datos como el hash del bloque anterior, el resumen (Merkle root) de todas las transacciones, la fecha, la dificultad y un número aleatorio llamado nonce. Luego prueban millones de combinaciones de nonce hasta que el resultado, al aplicarle el algoritmo SHA-256 dos veces, sea menor que un número objetivo (target). Resolverlo es difícil y requiere mucho trabajo, pero verificarlo es instantáneo.

Encontrar la solución demuestra que el minero invirtió recursos para crear el bloque. Aun así, antes de aceptarlo, los nodos también revisan que todas las transacciones sean legítimas: que las firmas sean correctas y que no haya monedas gastadas dos veces. Este proceso no solo protege la integridad técnica de la red, sino que se complementa con un esquema de incentivos que premia el comportamiento honesto.

En Bitcoin, la recompensa por bloque solo tiene validez si el bloque se incorpora a la cadena principal reconocida por la mayoría de los nodos. De esta forma, los mineros tienen un incentivo económico directo en seguir las reglas y generar bloques válidos para poder recibir la compensación.

Al incentivar que cada nodo actúe de manera honesta para que extiendan su bloque, el sistema desalienta prácticas maliciosas y fomenta la cooperación, constituyendo la primera y más importante capa de incentivos que sostiene la red.

La fórmula que hizo posible a Bitcoin

La combinación de acertijos verificables, bloques encadenados con criptografía, dificultad ajustable y reglas claras de validación es lo que permitió que Bitcoin fuera la primera red pública y descentralizada capaz de funcionar de forma segura sin depender de una autoridad central.

Ajuste de dificultad y emisión controlada

El protocolo también ajusta la dificultad cada 2016 bloques (aproximadamente cada dos semanas) para mantener el promedio de 10 minutos por bloque y asegurar que la emisión de nuevos bitcoins sea predecible. Este ajuste, junto con los eventos programados de reducción de recompensa (halving), conecta la seguridad técnica con la economía de la red.

Altura del bloque y control de la emisión

La altura de un bloque es un número que indica su posición en la blockchain, comenzando desde el bloque génesis (altura 0). Este valor se usa para dos eventos clave, determinar el momento del ajuste de la dificultad de la minería cada 2.016 bloques y del Halving, que ocurre cada 210.000 bloques y reduce a la mitad la recompensa de los mineros.

La fortaleza de este enfoque es que la resistencia a ataques se vuelve cuantificable: alterar la historia exige controlar una fracción mayoritaria del hashrate (ataque del 51%), implicando inversiones en hardware y energía que suelen superar el beneficio esperado, además del costo reputacional y la caída del valor del activo.

No obstante, ese diseño conlleva trade-offs: PoW consume recursos, introduce latencia y ofrece seguridad probabilística en lugar de finalización instantánea, y la concentración del hashrate en pools o ciertas regiones sigue siendo un vector de riesgo.

En definitiva, el protocolo de consenso de Bitcoin se encarga de la integridad y validez de las transacciones, resolviendo el problema del doble gasto y estableciendo la única historia aceptada por todos los nodos. Al incorporar la PoW, aborda la descentralización y la resistencia a la manipulación, ya que solo quien demuestra haber invertido recursos genuinos obtiene el derecho de proponer bloques.

4 Principales tipos de mecanismos de consenso en criptomonedas

En el ecosistema existen varios protocolos de consenso, además de Proof of Work. Cada uno optimizado para distintos requerimientos de seguridad, rendimiento y descentralización.

Uno de ellos es Proof of Stake (PoS), que otorga derecho de proposición en función del saldo de respaldo, reduciendo drásticamente el gasto de energía, pero requiriendo mecanismos de “slashing” para desalentar validadores maliciosos.

Como variante, Delegated PoS (DPoS) delega la validación a un pequeño conjunto de representantes elegidos por votación, logrando grandes tasas de transacción, pero sacrificando algo de descentralización. En redes privadas o consorcios, Proof of Authority (PoA) confía en validadores identificados y reputados, acelerando el consenso mediante acuerdos legales en lugar de criptoeconomía.

Por otro lado, los algoritmos BFT clásicos, como PBFT o Tendermint, usan rondas de votación entre validadores para alcanzar “finalidad” determinista, ideal en entornos con hasta un tercio de los nodos fallidos o maliciosos.

Entre los enfoques híbridos destaca PoW+PoS (Decred), que combina ambas capas para equilibrar incentivos y seguridad. En la vanguardia, Proof of History (PoH) de Solana introduce un “reloj” criptográfico basado en encadenar hashes a alta velocidad, permitiendo ordenar eventos sin protocolos complejos de sincronización.

Proof of Space and Time (PoST), empleado por Chia, fusiona pruebas de almacenamiento precalculado (“plots”) con funciones de retardo verificable, reutilizando espacio en disco en lugar de potencia de cómputo.

La diversidad de protocolos refleja la búsqueda de cadenas más rápidas, seguras y sostenibles, y su comprensión es esencial para diseñar y evaluar proyectos blockchain que respondan a necesidades específicas de escalabilidad, gobernanza y resistencia a ataques.

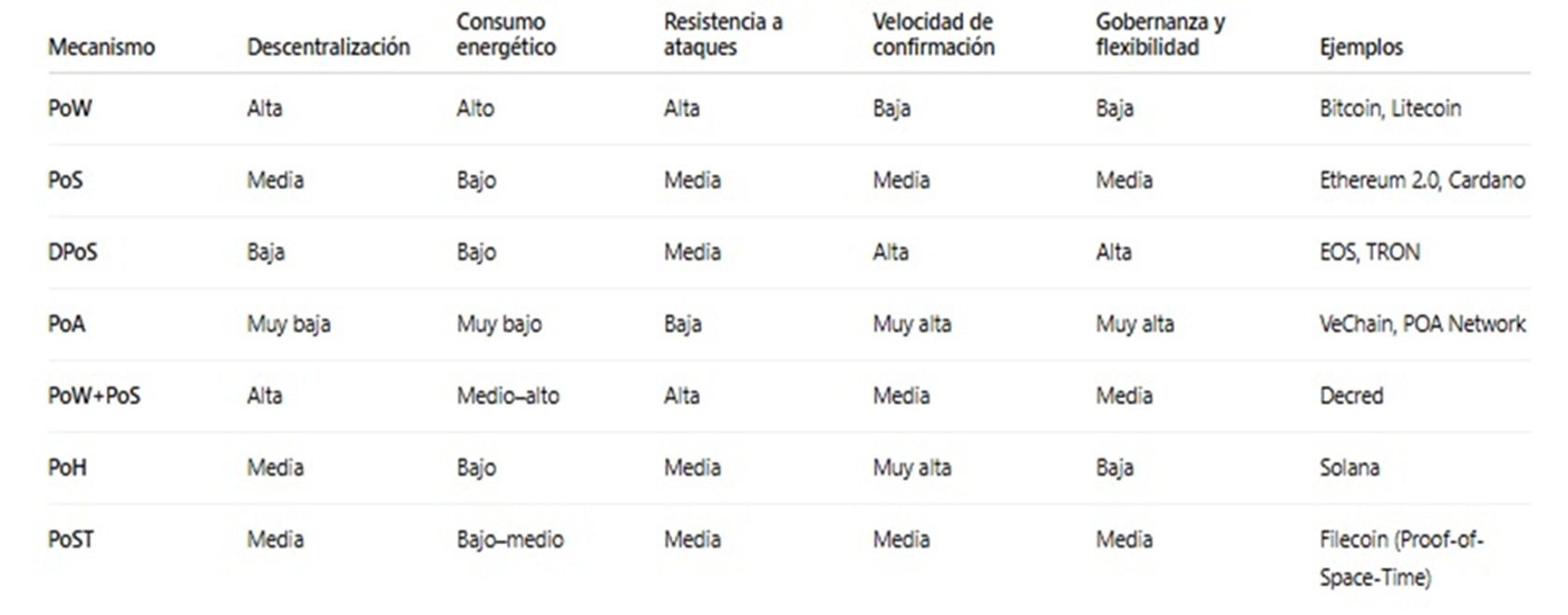

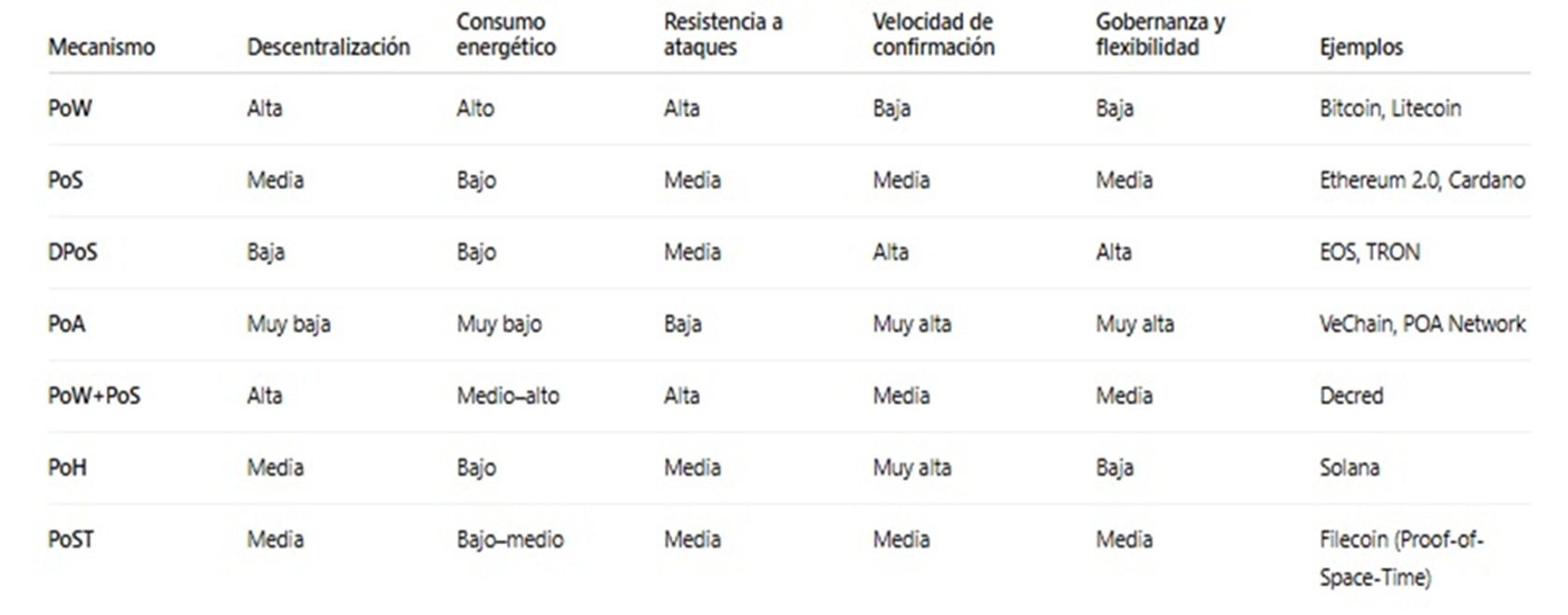

5 Comparativa de consensos: ¿Cuál es más seguro o eficiente?

La descentralización mide cuántos participantes (validadores o mineros) intervienen en la red sin depender de una autoridad única: “Alta” significa que existen multitud de nodos independientes, mientras que “Baja” o “Muy baja” indica que solo unos pocos actores autorizados controlan el sistema.

El consumo energético valora de forma relativa la cantidad de recursos que requiere el mecanismo, distinguiendo entre cálculos intensivos de minería y procesos más ligeros de staking. La resistencia a ataques refleja la capacidad de la red para soportar intentos de comprometer su integridad -por ejemplo, ataques del 51 %- sin cambiar el historial de transacciones.

La velocidad de confirmación alude al tiempo promedio que tarda un bloque en considerarse definitivo, es decir, en alcanzar un nivel de seguridad suficiente. Y por último, la gobernanza y flexibilidad se refieren a la facilidad con la que los parámetros de la red pueden ajustarse o evolucionar, incluyendo la adopción de nuevas reglas o la corrección de vulnerabilidades.

En conclusión, si el objetivo principal es garantizar la máxima seguridad en una red descentralizada, los mecanismos basados en Proof of Work (PoW), como el de Bitcoin, o combinaciones híbridas como PoW+PoS, destacan por su alta resistencia a ataques y robustez comprobada.

Por otro lado, si se priorizan la eficiencia energética y la velocidad de procesamiento, mecanismos comoDelegated Proof of Stake (DPoS), Proof of Authority (PoA) y Proof of Stake (PoS) ofrecen soluciones más ágiles y sostenibles.

Sin embargo, ningún mecanismo es perfecto: cada uno implica un compromiso entreseguridad, descentralización y eficiencia, por lo que su elección dependerá del tipo de red, sus objetivos y el grado de confianza que se desea establecer entre los participantes.

6 El futuro de los protocolos de consenso en blockchain

Los protocolos de consenso son la columna vertebral de las redes blockchain. Su evolución marca el ritmo del desarrollo tecnológico en este ecosistema. Mientras Bitcoin continúa usando PoW, una tecnología robusta pero intensiva en energía, el debate sobre si esta red puede o debería migrar hacia un consenso más sostenible está más vigente que nunca.

Sobre el párrafo anterior, si bien el cambio sería revolucionario, implicaría riesgos para la seguridad, la descentralización y la confianza histórica del sistema. Por ahora, es improbable que Bitcoin altere su modelo, pero otras redes están adoptando caminos distintos.

La tendencia actual en blockchain apunta hacia mecanismos más sostenibles y eficientes. Proof of Stake (PoS), utilizado por Ethereum tras su fusión, reduce drásticamente el consumo energético y acelera la validación de bloques. Solana, por su parte, innova con Proof of History (PoH), que ordena eventos en la red de forma cronológica para optimizar el rendimiento.

Más allá de estas mejoras incrementales, surgen propuestas académicas que podrían transformar por completo el consenso. Protocolos como Minotaur (multiconsenso), Avalanche (basado en votaciones probabilísticas) o Proof-of-Useful-Work (que sustituye cálculos arbitrarios por tareas computacionales útiles) buscan romper con limitaciones fundamentales del trilema blockchain: seguridad, descentralización y escalabilidad.

El futuro del consenso no será homogéneo. En lugar de una revolución única, veremos una evolución continua hacia soluciones híbridas que optimicen los tres pilares del sistema. La clave estará en encontrar equilibrios dinámicos que respondan a las demandas de cada red sin sacrificar la confianza.

Ya conoces los nuevos protocolos de consenso… pero ¿cómo encajan en el ecosistema? Visita Criptopedia y aprende más sobre conceptos esenciales como minería, nodos, validadores, staking, capas de escalabilidad y seguridad en redes descentralizadas.