Con los datos personales convertidos en activos estratégicos, la protección de la identidad digital se ha consolidado como un eje central del debate tecnológico y regulatorio. Frente a esta realidad, conceptos como las Zero-Knowledge Proofs (ZKP) emergen como una herramienta eficaz para verificar información sin exponerla, ofreciendo un nuevo equilibrio entre funcionalidad, seguridad y privacidad.

Ahora bien ¿podrá esta tecnología aplicarse a Bitcoin? En esta criptopedia exploraremos qué son las ZKP, los casos de uso y su posible implementación en las redes de Bitcoin.

1 ¿Qué es una Zero-Knowledge Proof (ZKP)?

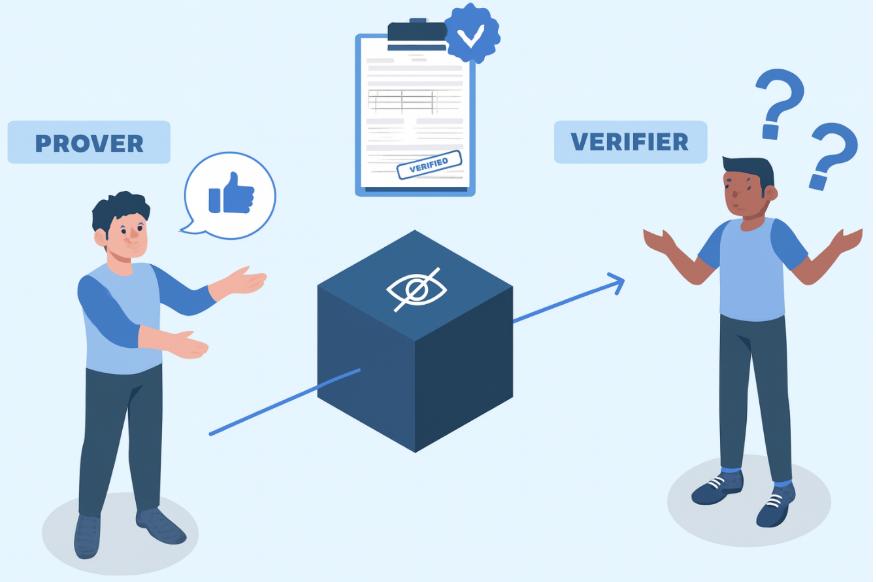

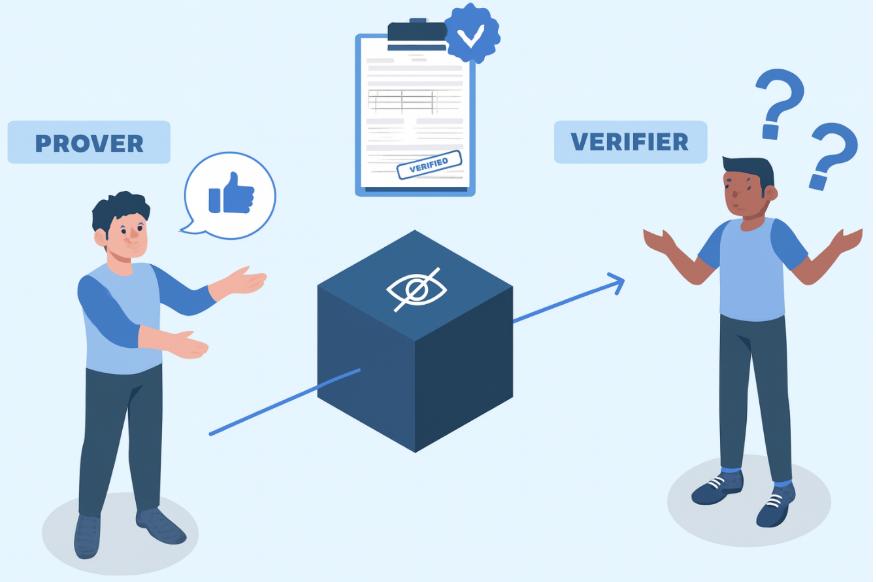

Una Zero-Knowledge Proof (ZKP), o prueba de conocimiento cero, es un protocolo que permite a una parte demostrar que una afirmación es verdadera o que posee cierta información, sin necesidad de revelar el contenido de esa información al verificador.

Desde un punto de vista técnico, una ZKP funciona como un mecanismo de verificación sin exposición de datos. El sistema no revela el contenido del dato; comprueba únicamente la posesión o la veracidad de ese dato. Para ello, el probador genera una prueba matemática que el verificador puede comprobar como válida, aun cuando nunca tenga acceso al dato subyacente. El resultado es un equilibrio poco intuitivo, pero potente: confianza sin transparencia total.

Se puede ejemplificar de la siguiente forma: imagina que pierdes tu teléfono móvil y alguien lo encuentra. Para demostrar que es tuyo, puedes pedir desbloquearlo con el PIN. Así confirmas que eres el propietario sin revelar nunca la contraseña. Este ejemplo ilustra cómo funcionan las ZKP: se prueba conocimiento o propiedad sin exponer la información subyacente.

En el contexto de las tecnologías basadas en criptomonedas, este enfoque permite validar transacciones, estados o condiciones lógicas sin sacrificar privacidad, una tensión histórica en los sistemas distribuidos.

Antecedentes: David Chaum y las firmas ciegas

Los antecedentes de las Zero-Knowledge Proofs se encuentran en los primeros estudios sobre privacidad criptográfica. A inicios de los años ochenta, David Chaum introdujo las firmas ciegas, un mecanismo que permite validar información sin revelar su contenido. Más adelante, en 1987, Chaum, junto con Gilles Brassard y Claude Crépeau, desarrolló las pruebas de revelación mínima de conocimiento, que formalizaron la idea de demostrar la posesión de un secreto sin divulgarlo, sentando las bases del paradigma de conocimiento cero.

Una aclaratoria importante: las Zero-Knowledge Proofs son más un concepto que una tecnología concreta. La idea central es demostrar que algo es verdadero sin revelar la información subyacente, pero ese principio puede implementarse mediante distintas familias de técnicas criptográficas.

Existen, por ejemplo, zkSNARKs, zkSTARKs o Bulletproofs, cada una con su propio enfoque matemático y con distintos trade-offs en aspectos como el tamaño de la prueba, el coste de verificación, la necesidad —o no— de un trusted setup, el grado de transparencia y su potencial resistencia frente a escenarios de computación cuántica.

Un ejemplo práctico

Un ejemplo clásico que se usa para entender el funcionamiento de las Zero-Knowledge Proofs interactivas es la llamada cueva de Alí Babá. En este escenario, una persona demuestra que conoce un secreto —la palabra que abre una puerta— sin revelarlo. El verificador solo comprueba que, tras pedir salidas aleatorias una y otra vez, el resultado siempre es correcto, lo que reduce la probabilidad de engaño a un nivel prácticamente nulo.

Lo relevante no es el relato en sí, sino la idea que ilustra: la confianza no se construye por la divulgación del secreto, sino porque cada ejecución del protocolo depende de desafíos aleatorios distintos. Esta variabilidad impide que una prueba observada pueda reutilizarse para convencer a terceros. El principio resume el núcleo de las ZKP interactivas: verificar conocimiento sin exponerlo ni hacerlo transferible.

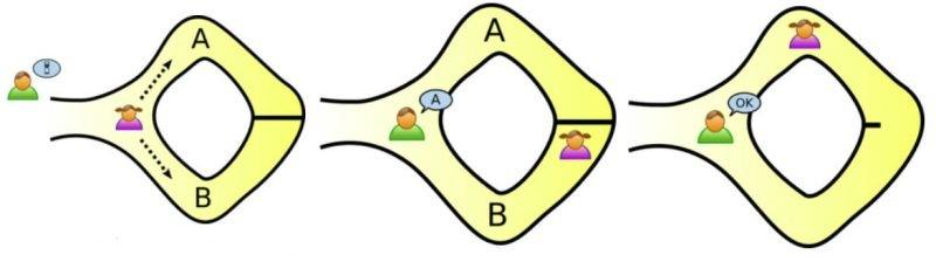

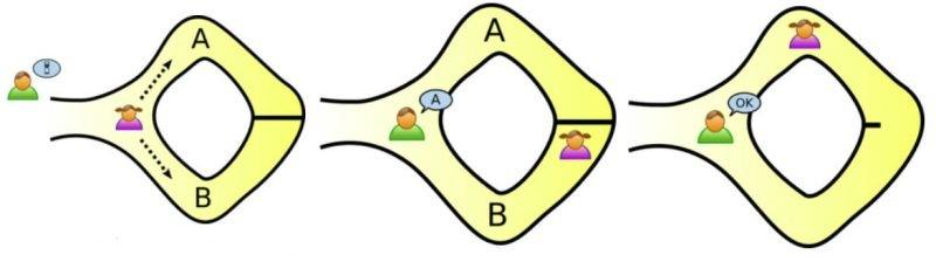

La imagen de abajo es una representación visual de este ejemplo. En ella se ve a Peggy entrando a la cueva y eligiendo uno de los dos caminos posibles, A o B, sin que Víctor pueda observar cuál tomó. Luego, Víctor solicita al azar que Peggy salga por uno de esos caminos. Si Peggy conoce el secreto que abre la puerta interna, puede cumplir la petición sin importar el camino inicial; si no lo conoce, solo tendría éxito cuando la solicitud coincida por casualidad con su elección original.

Al repetirse el proceso varias veces, la imagen muestra cómo la probabilidad de engaño se reduce drásticamente, mientras el secreto nunca se revela, reflejando de forma gráfica el principio central de las Zero-Knowledge Proofs.

Una aclaratoria necesaria sobre la cueva de Alí Babá

Este ejemplo describe el funcionamiento de las Zero-Knowledge Proofs interactivas, en las que la seguridad se refuerza mediante múltiples rondas de desafío y respuesta. En estos sistemas, la repetición reduce de forma demostrable la probabilidad de fraude, pero dicha reducción no depende del azar en un sentido informal, sino de garantías matemáticas bien definidas.

En el caso de las Zero-Knowledge Proofs no interactivas, como zkSNARKs o zkSTARKs, no existe este intercambio repetido entre probador y verificador: la seguridad se basa en construcciones criptográficas formales que permiten verificar una única prueba sin interacción adicional. El ejemplo de la cueva, por tanto, cumple una función pedagógica, pero no describe directamente los mecanismos de seguridad empleados por las ZKP no interactivas usadas en sistemas blockchain.

Las tres propiedades fundamentales de una Zero-Knowledge Proof

Para que un protocolo pueda considerarse una verdadera prueba de conocimiento cero, debe cumplir con tres propiedades formales ampliamente aceptadas en criptografía.

1. Completitud (completeness): si la afirmación es verdadera y el probador sigue correctamente el protocolo, el verificador siempre aceptará la prueba. Es decir, un sistema honesto funciona como se espera: la verdad puede demostrarse sin fricción innecesaria.

2. Solidez (soundness): si la afirmación es falsa, un probador deshonesto no debería poder convencer al verificador de lo contrario, salvo con una probabilidad extremadamente baja. Esta propiedad protege al sistema contra intentos de fraude y asegura que las pruebas no puedan falsificarse de forma práctica.

3. Zero-knowledge: el verificador no aprende nada más allá del hecho de que la afirmación es verdadera. No se filtran datos adicionales, no se revelan secretos y no se obtiene información que pueda reutilizarse fuera del contexto de la prueba. Esta propiedad es la que distingue a las ZKP de otros métodos de verificación y las convierte en una herramienta clave para la privacidad digital.

¿Quién inventó las ZKP?

Las Zero-Knowledge Proofs fueron inventadas en 1985 por los científicos de la computación Shafi Goldwasser, Silvio Micali y Charles Rackoff en su artículo The Knowledge Complexity of Interactive Proof Systems, donde introdujeron formalmente el concepto de verificar la verdad de una afirmación sin revelar información adicional sobre ella. Este trabajo estableció el marco teórico de las ZKP y la noción de “complejidad de conocimiento”, y se considera el punto de partida académico de este paradigma en criptografía.

2 ¿Cómo funcionan las Zero-Knowledge Proofs?

Una Zero-Knowledge Proof funciona como un proceso de verificación criptográfica en el que el probador transforma un cálculo o una afirmación en una prueba matemática que puede ser validada sin acceder a los datos originales. El verificador no re-ejecuta todo el cálculo sobre los datos originales, sino que comprueba que la prueba cumple ciertas propiedades formales que solo serían posibles si el probador realmente conoce la información declarada.

Este funcionamiento puede darse de dos formas principales: interactiva y no interactiva.

En las ZKP interactivas, el proceso ocurre en varias rondas. El verificador envía desafíos aleatorios y el probador responde de manera coherente con el secreto que afirma conocer. La repetición de este intercambio reduce la probabilidad de engaño hasta volverla despreciable.

La seguridad del sistema se apoya en la imprevisibilidad de los desafíos y en la imposibilidad práctica de responder correctamente sin poseer el conocimiento subyacente.

Las ZKP no interactivas eliminan ese intercambio. El probador genera una única prueba autocontenida que cualquier verificador puede comprobar de forma independiente. Para ello, se sustituyen los desafíos interactivos por valores derivados de funciones hash, generalmente mediante el heurístico de Fiat-Shamir, lo que hace viable su uso en entornos distribuidos como las blockchains.

¿Qué es el heurístico de Fiat-Shamir?

El heurístico de Fiat-Shamir es un método criptográfico que permite transformar una Zero-Knowledge Proof interactiva en una no interactiva, sustituyendo los desafíos aleatorios del verificador por valores derivados mediante una función hash aplicada a los mensajes previos del protocolo. Esto permite generar pruebas únicas y autocontenidas que pueden ser verificadas de forma independiente, una propiedad clave en sistemas como los zk-SNARKs y en entornos distribuidos como blockchain. Conviene señalar que se trata de un heurístico: su seguridad se formaliza bajo el modelo de oráculo aleatorio, y fuera de ese marco no existe una demostración de seguridad general, lo que explica la distinción habitual entre seguridad teórica y seguridad práctica.

Mecanismos criptográficos esenciales

Aunque las implementaciones varían, el funcionamiento de las ZKP modernas se apoya en tres bloques conceptuales clave:

1. Los esquemas de compromiso: permiten fijar un valor secreto desde el inicio del proceso sin revelarlo, garantizando que no pueda modificarse más adelante. Actúan como un ancla criptográfica entre el secreto y la prueba.

2. Las funciones hash: se utilizan para generar desafíos impredecibles, comprimir información y asegurar que la prueba no pueda ser manipulada. Para cumplir este rol, deben ser criptográficamente resistentes, en particular frente a ataques de preimagen y colisión. En las ZKP no interactivas, estas propiedades son fundamentales, ya que la seguridad del sistema depende tanto de la solidez de la función hash como del modelo teórico bajo el cual se analiza la prueba.

3. Pruebas algebraicas sobre polinomios: en sistemas como zk-SNARKs y zk-STARKs, el cálculo que se desea probar se representa como un conjunto de relaciones algebraicas, generalmente expresadas mediante polinomios. Para evaluarlos de forma eficiente, se emplean transformadas rápidas como la FFT o su variante en campos finitos, la Number Theoretic Transform (NTT).

Sobre estas representaciones se aplican técnicas de compromisos polinómicos —como los esquemas KZG en algunos SNARKs— que permiten al probador demostrar que las relaciones se cumplen sin revelar los datos de entrada ni los valores intermedios. El resultado son pruebas compactas y verificables de manera eficiente incluso para cómputos complejos.

3 Tipos principales de Zero-Knowledge Proofs y en qué se usan

1. zk‑SNARK (Zero‑Knowledge Succinct Non‑Interactive Argument of Knowledge): los zk‑SNARKs son pruebas no interactivas y compactas que permiten demostrar la validez de una afirmación sin revelar información adicional, con pruebas muy pequeñas y de verificación rápida. Muchos esquemas clásicos requieren un trusted setup o Common Reference String (CRS), aunque existen variantes más recientes que reducen o eliminan esa necesidad, como Halo o PLONK.

Estas pruebas se popularizaron con proyectos de privacidad como Zcash —donde se ocultan montos y participantes de las transacciones— y hoy se utilizan ampliamente en zk-rollups de Ethereum para mejorar la escalabilidad, al permitir verificar grandes lotes de transacciones mediante una sola prueba.

¿Qué es un Trusted setup?

Es un proceso inicial de parametrización necesario en algunos sistemas de pruebas de conocimiento cero, como ciertos zk‑SNARKs. Durante este proceso, se generan claves criptográficas que permitirán crear y verificar pruebas posteriores de manera segura. Si la configuración inicial no se realiza correctamente o se filtran las claves secretas, podría comprometerse la seguridad del sistema, permitiendo falsificar pruebas. Por eso se llama trusted (de confianza): todos deben confiar en que la parametrización se hizo de forma segura.

2. zk‑STARK (Zero‑Knowledge Scalable Transparent Argument of Knowledge): los zk‑STARKs comparten el propósito de los SNARKs, pero destacan por ser transparentes (sin confiable trusted setup) y resistentes incluso frente a ataques cuánticos, además de diseñarse para trabajar con cálculos más complejos y escalables. Esto los hace atractivos en soluciones de capa 2 y proyectos de ejecución off‑chain que requieren alta escalabilidad y auditoría pública, como StarkNet u otros sistemas que agrupan transacciones para verificarlas eficientemente.

3. Bulletproofs: a diferencia de SNARKs y STARKs, las Bulletproofs están especializadas en pruebas de rango, es decir, demostrar que un valor está dentro de cierto intervalo sin revelar el valor en sí. No requieren trusted setup y producen pruebas relativamente compactas, por lo que se implementan en criptomonedas con privacidad integrada como Monero para ocultar montos de transacción en sus sistemas de transacciones confidenciales.

4 Casos de uso actuales de ZKP en blockchain y criptomonedas

1. Privacidad en transacciones: las ZKP permiten ocultar detalles de las transacciones —como remitente, receptor y monto— al tiempo que se valida su validez. Un ejemplo paradigmático es Zcash, que usa zk-SNARKs para habilitar transacciones “shielded” cuyo contenido no es observable públicamente, manteniendo la integridad de la cadena.

2. Escalabilidad con soluciones “Layer 2”: los zk-rollups son una aplicación crítica de ZKP en escalabilidad de redes como Ethereum. Estas soluciones agrupan muchas transacciones fuera de la cadena principal y publican una única prueba de validez en la red, reduciendo congestión, costos de gas y aumentando el throughput (es decir, la cantidad de transacciones que la red puede procesar por segundo) sin sacrificar seguridad. Proyectos como zkSync o StarkNet lideran este enfoque.

3. Contratos inteligentes confidenciales y privacidad en DeFi: más allá de transacciones, las ZKP se emplean para construir contratos inteligentes que preservan la privacidad de datos sensibles, como balances o condiciones de ejecución. Redes como Aztec exploran este uso para permitir operaciones DeFi con mayor confidencialidad.

4. Verificación de identidad y atributos sin revelar datos sensibles: las ZKP permiten demostrar atributos concretos (por ejemplo, que se tiene cierta edad o certificaciones) sin exponer información personal completa. Esto es útil en sistemas de identidad descentralizada y en procesos que requieren cumplimiento o atributos específicos sin revelar datos privados.

5 ¿Puede Bitcoin adoptar Zero-Knowledge Proofs?

La posible adopción de Zero-Knowledge Proofs en Bitcoin es un tema recurrente en la investigación y el debate técnico. Aunque hoy no forman parte del protocolo base, existen vías teóricas y prácticas para su uso, junto con limitaciones claras derivadas del enfoque conservador de la red.

Posibles ventajas

Las ZKP permitirían verificar transacciones sin revelar datos sensibles, lo que podría mejorar la confidencialidad de los participantes o de los montos. Aunque Bitcoin no las usa de forma nativa, proyectos experimentales como BitcoinOS o BitSNARK han demostrado la verificación de zk-SNARKs en mainnet como prueba de concepto, usando scripts existentes y construcciones off-chain.

Esto muestra posibilidades de privacidad y otras funcionalidades, pero no implica que Bitcoin Core haya adoptado ZKP ni que el protocolo base haya cambiado; no hay modificaciones de consenso, soft fork ni soporte oficial.

Los esquemas ZK también pueden, en teoría, agrupar muchas transacciones o cálculos fuera de la cadena principal, aliviando la carga de la capa base y reduciendo costes de verificación. Este enfoque es compatible con sidechains o soluciones Layer-2, donde Bitcoin puede actuar como capa de asentamiento o seguridad, sin modificar su consenso, dependiendo del diseño del sistema.

Investigaciones recientes proponen usar pruebas ZK para permitir que clientes ligeros o dispositivos con recursos limitados verifiquen el estado de la cadena sin descargar toda la historia del blockchain, reduciendo requisitos de almacenamiento y cálculo. Esto podría facilitar la participación de más usuarios o dispositivos en la red sin comprometer seguridad.

Vías no invasivas (capas externas/off-chain)

La forma menos disruptiva y más viable hoy de usar ZKP con Bitcoin es a través de capas externas, sidechains o servicios off-chain que operan paralelamente al protocolo base. Algunas posibilidades incluyen:

1. Rollups o bridges basados en ZK: protocolos experimentales como los propuestos por BitcoinOS (BitSNARK) han explorador el uso de zk-SNARK en Bitcoin sin alterar el consenso, lo que podría permitir desde privacidad hasta puentes de activos descentralizados.

2. Soluciones de capa 2 combinadas con ZK: otros desarrollos apuntan al uso de ZK para escalar operaciones fuera de la cadena, manteniendo la seguridad de Bitcoin como capa de asentamiento.

Vías on-chain

Integrar ZKP directamente en el protocolo base de Bitcoin enfrentaría varias barreras técnicas y filosóficas:

1. Complejidad criptográfica y recursos: muchos esquemas ZK, como zk-SNARKs o zk-STARKs, implican complejidad matemática significativa. Esto podría impactar en el tamaño de los datos incluidos en bloques, el tiempo de verificación de transacciones y los requisitos de hardware para nodos completos, aumentando tanto el coste de verificación como la superficie de ataque si se integran en la capa base.

2. Trusted setup y filosofía de confianza mínima: algunos ZK requieren parámetros generados de forma confiable (trusted setup), algo que choca con la filosofía descentralizada y de mínima confianza que caracteriza a Bitcoin. Sin embargo, este riesgo puede mitigarse mediante ceremonias de multiparty computation (MPC), que reducen la probabilidad de que la parametrización inicial comprometa la seguridad.

3. Resistencia a cambios en la comunidad: Bitcoin históricamente prioriza robustez, simplicidad y transparencia, por lo que cualquier cambio profundo —especialmente que afecte la verificación de transacciones o la privacidad de los datos de los usuarios— enfrenta altas barreras de consenso técnico y social en la comunidad.

4. Compatibilidad con consenso y scripts actuales: el modelo actual del script de Bitcoin no está diseñado para cálculos arbitrarios o carteras privadas complejas que dependen de pruebas ZK, lo que complica una adopción nativa sin una amplia reestructuración.

Ética y regulación: privacidad, cumplimiento y tensiones

El uso de Zero-Knowledge Proofs introduce una tensión estructural entre privacidad y regulación. Por un lado, su capacidad para ocultar datos sensibles plantea riesgos asociados a AML, financiamiento ilícito o evasión de controles, lo que genera preocupación entre reguladores.

Por otro, las ZKP también abren una vía intermedia: permiten demostrar cumplimiento sin revelar información, como probar que una transacción cumple ciertos límites, que un usuario pasó controles KYC o que no figura en listas sancionadas, sin exponer datos personales.

En este sentido, más que eliminar el compliance, las ZKP redefinen su lógica, desplazándola de la vigilancia directa hacia la verificación criptográfica, un cambio que aún está en debate a nivel legal e institucional.

Leave a Reply